Что такое троян, чем он опасен

. Что делает троян, как его удалить

Троян, или вирус троянский конь, — это большая группа вредоносных программ, которые проникают в компьютер или смартфон для слежки, кражи данных или шантажа пользователя. Почти всегда трояны маскируются под безобидные приложения, ссылки или файлы. Рассказываем, что такое троян, как он работает и что делать, чтобы обезопасить свои гаджеты от него.

Что такое троян

Троян — это одна из стратегий доставки опасных для ПК программ, а сама угроза способна прятаться где угодно, от файла до милого видео с котиками

Троян — это вредоносная программа, которая маскируется под легальное приложение, полезный файл или контент, вынуждая пользователя совершить какие-либо действие: открыть, скачать, установить [1]. В быту троян часто называют вирусом, хотя в профессиональной среде его относят к способу доставки вредоносного ПО. Как это работает?

Чтобы троян попал на компьютер или смартфон, пользователь должен сам установить программу, содержащую его. Обычно это происходит через скачивание какого-либо приложения, через открытие ссылки, фото, видео или любого другого файла, кажущегося безопасным. Один из примеров — злоумышленники, работающие методами социальной инженерии, и фишинговые рассылки, замаскированные под сообщения от банков, госструктур или работодателя. Цель письма — уговорить получателя скачать файл, перейти по ссылке или установить якобы нужное «обновление». Как только это происходит, на компьютер жертвы внедряется троян, открывающий мошенникам доступ к данным и функционалу устройства (например, возможность удалять файлы) [2]. В этом главное отличие трояна от вирусов, которые могут самовоспроизводиться внутри системы и распространяться, прикрепляясь к другим программам, файлам и носителям вроде жесткого диска.

Еще один наглядный пример того, как работают трояны, — это история его названия. Оно связано с древнегреческим мифом о захвате города Трои. Согласно легенде, древние греки для завоевания непреклонной крепости пошли на уловку, построив огромного деревянного коня как дар троянцам. Но как только конь попал на территорию Трои, а жители сами затащили его в свои стены, из него вышли десятки греческих воинов, скрывающихся внутри. В конечном счете Троя пала.

Как найти троян

Троян способен долгое время оставаться незамеченным, а некоторые симптомы его присутствия пользователь может принимать за глюки системы

Самый верный способ обнаружения троян — запуск полной антивирусной проверки. Но и без этого владелец гаджета в какой-то момент может заподозрить неладное. На наличие зловреда укажут ряд общих для всех видов заражений ПО симптомов [3]:

- компьютер, смартфон или планшет начал работать медленнее, появились сбои зависания;

- на экране все чаще отображается всплывающая реклама, предупреждения системы безопасности и незнакомые приложения, которые пользователь не устанавливал;

- самопроизвольное отключение антивируса или брандмауэра;

- изменение веб-браузера или перенаправление на нежелательные веб-сайты;

- необычный сетевой трафик, даже когда компьютер не используется;

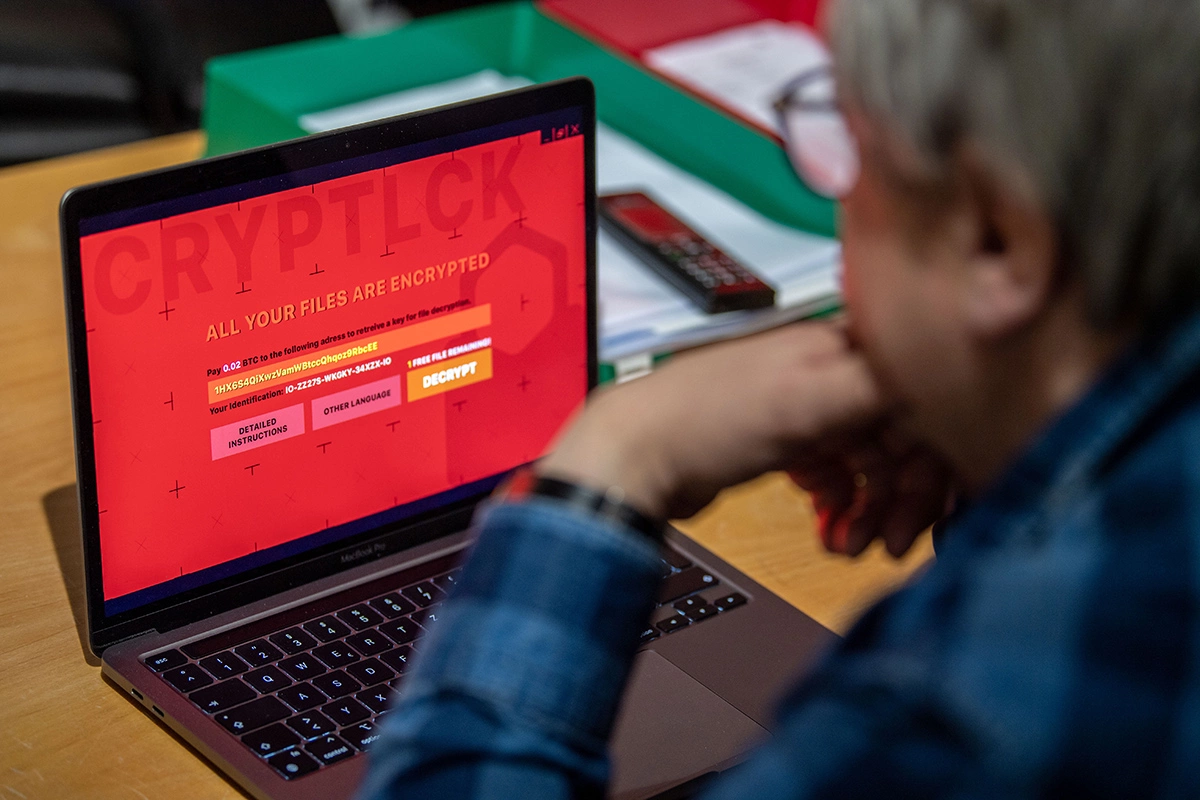

- файлы на рабочем столе сами по себе исчезают, шифруются или перемещаются в другое место;

- случайные выключения, перезагрузки или ошибки;

- полная блокировка устройства без возможности зайти в систему.

Чем опасен троян

После внедрения трояна злоумышленники могут следить за действиями пользователя на устройстве и даже получить доступ к его банковским кодам и паролям от других конфиденциальных данных

Троян действует как секретный шпион: доставив вредоносное ПО, он начинает следить за владельцем гаджета. Он способен записывать последовательность того, как пользователь нажимает клавиши, следить за поиском, открытием программ или работать напрямую как вымогатель, шифруя файлы жертвы. Во всех случаях цель одна — получить доступ к данным: какой-либо информации, файлам или конкретным приложениям, например банковским. Трояны постоянно совершенствуются, а разработчики антивирусного ПО отлавливают их. Ниже несколько таких примеров.

- Trojan.Mayachok: это многокомпонентный троян, блокирующий доступ в интернет на зараженном компьютере. Его основное назначение — внедрение произвольного контента в веб-страницы, открываемые в браузере (Internet Explorer, Google Chrome, Mozilla Firefox, Opera, Google Chrome, Safari, Maxthon) [4].

- Trojan.Yontoo.1: установщик «вирусного» рекламного ПО в браузеры, нацеленный в основном на ПК с Windows. Один из способов, которым этот троян заманивает пользователей, — обещание трейлеров к фильмам. Но перед просмотром жертве предлагают установить плагин, который на самом деле загружает троян [5].

- Android.SmsSend: вредоносное мобильное приложение, которое получает прибыль, незаметно отправляя СМС-сообщения на платные номера. Пути заражения — скачивание и установка приложений, игр или загрузка файлов с мобильного устройства [6].

Что делает троян

Троян способен изменять системные файлы для автоматического запуска при каждом включении устройства и подключаться к удаленному серверу злоумышленника

Трояны разрабатывают под потребности киберпреступников, и некоторые из них могут выполнять сразу несколько функций: слежка, подделка файлов или вымогательство. Например, троян-шпион может отслеживать нажатие клавиш на клавиатуре и делать снимки экрана с работающими приложениям [2]. Есть трояны, маскирующиеся под антивирусное ПО и требующие оплаты за проверку и удаление вирусов.

Бэкдор

Создают точку входа для злоумышленников, позволяющую получить удаленный контроль над устройством пользователя без его ведома. После внедрения и установки злоумышленники используют этот шлюз для кражи информации или заражения устройства вредоносным ПО, например шпионским и другими троянами [7].

DDoS-троян

Этот троян может подключить гаджет пользователя к более крупной сети устройств и использовать его для DDoS-атак. Заражение большого количества техники, как правило, происходит через массовую спам-рассылку. В результате все зараженные компьютеры будут атаковать машину-жертву. Как результат — множественные запросы на одно устройство приведут к отказу в работе из-за нехватки ресурсов для обработки всех входящих запросов [8].

Банковский троян

Их цель — кража банковской информации, например кодов и паролей для доступа к финансовому счету. Установить такое вредоносное ПО пользователь может сам, перейдя по ссылке из письма. Кликнув на «линк» из сообщения, юзер попадает на страницу, похожую на страницу входа в банк. Далее он вводит коды и пароли, не подозревая, что все данные уже перешли мошенникам [2]. Еще одним вариантом является перехват сообщений, паролей, сертификатов и полное управление банковским приложением.

Как удалить троян

Троянские вирусы не могут заразить устройство, если пользователь сам не допустит этого

Для удаления некоторых троянских программ нужно отключить автоматическую загрузку файлов из ненадежных источников. Также нужно установить антивирусную программу — главное, чтобы это был легальный и «честный» защитник. Регулярно запускайте проверку файлов, особенно если заметили странное поведение ПК. Чтобы избежать заражения трояном, соблюдайте ряд общих правил.

- Избегайте открытия ссылок и вложений: это касается как писем, в отправителе которых вы не уверены (неизвестный адрес), и тех, которые вроде бы от надежного источника, но странного содержания — настойчивая просьба скачать файл, перейти по ссылке под угрозой. Это касается как компьютеров, так и мобильных устройств.

- Используйте антивирусное ПО: оно блокирует зараженные вредоносными программами устройства и удаляет трояны. Такие программы также позволяют сканировать загружаемые файлы и проверять, не являются ли они троянскими.

- Запускайте регулярно обновления: операционной системы, веб-браузера и всего остального ПО. Эти обновления часто содержат критические исправления безопасности, закрывающие уязвимости, используемые злоумышленниками для распространения троянов.

- Используйте обычную учетную запись: для повседневной работы заходите в компьютер под обычными правами, а не администратора. Это ограничит возможности трояна по внесению изменений в систему, если ему удастся преодолеть защиту.

- Не кликайте на странные баннеры и всплывающие окна: особенно это касается угрожающих месседжей, что устройство уже заражено и надо срочно перейти по ссылке, чтобы удалить вредонос. Это одна из распространенных тактик троянов.

Частые вопросы

Вот еще несколько вопросов о троянах и о том, как с ними бороться.

Как трояны попадают на ПК и смартфоны

На мобильные гаджеты трояны попадают так же, как и на компьютеры: через скачанные приложения, игры, файлы или после переход по ссылке. Все эти действия, особенно с незнакомыми и подозрительными источниками, — потенциальная точка входа трояна на мобильное устройство. В зоне риска также установка VPN.

Как отличить троян от других вирусов

Компьютерные вирусы действуют аналогично тем, которыми заражается человек: они прикрепляются к другим программам или файлам, пишут свой собственный код, чтобы распространяться от одной программы к другой. Трояны не копируют себя, но они открывают бэкдор на компьютере, отдавая команды злоумышленникам или предоставляя доступ к вашей системе. Симптомы заражения будут схожи, окончательно разобраться поможет антивирусная проверка или полная переустановка ОС.

Что делать, если антивирус не видит трояна

Если вы уверены в наличии трояна, но антивирус его не видит, поможет следующее: сперва отключитесь от интернета, загрузите ПК в безопасном режиме и запустите проверку с помощью другой программы (Microsoft Safety Scanner или Malwarebytes). В крайнем случае примените полную переустановку системы.

Можно ли восстановить данные после заражения трояна

Восстановление данных возможно, но результат может быть разным. Не исключено, что вернуть удастся только часть данных. Для начала попробуйте восстановить файлы из резервной копии либо попробуйте найти потерянные или скрытые файлы через командную строку.